Por Juan Omar Fierro/Aristegui Noticias

El asesinato del periodista Javier Valdez detonó nuevos intentos de infección con el uso del software espía Pegasus, un malware que compromete toda la información de un teléfono celular cuando las víctimas dan click a contenidos engañosos, descargando un virus informático que se instala en sus móviles.

Las víctimas del malware fueron Ismael Bojórquez y Andrés Villarreal, periodistas y compañeros de Valdez en el semanario sinaloense Ríodoce, de acuerdo con un nuevo informe elaborado por Citizen Lab de la Universidad de Toronto, en conjunto con la organización Artículo 19, la Red en Defensa de los Derechos Digitales ( R3D) y SocialTIC.

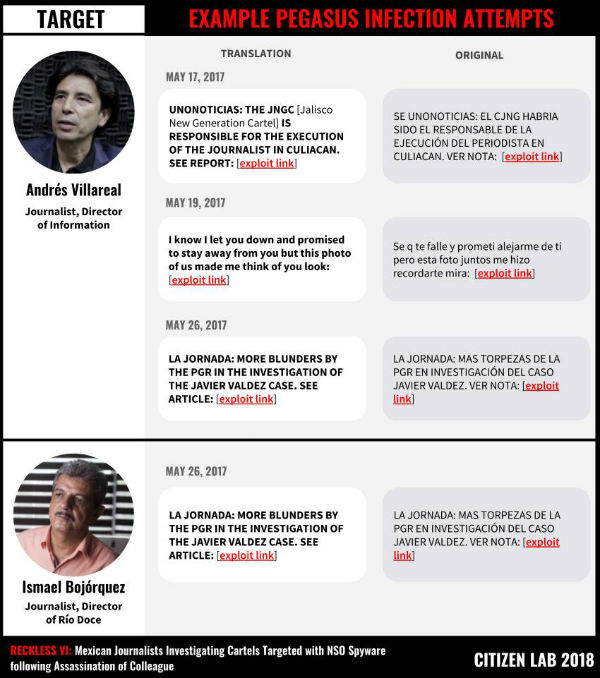

El reporte documenta seis mensajes con enlaces a la infraestructura del malware Pegasus que fueron enviados a los teléfonos de Villarreal y Bojórquez entre el 17 y el 26 de mayo de 2017, es decir, que los intentos de infección iniciaron dos días después del crimen de Javier Valdez, cuando la Procuraduría General de la República ya había iniciado las investigaciones del caso.

El homicidio de Javier Valdez ocurrió en Culiaćan, Sinaloa, el 15 de mayo de 2017 cuando el autor de nueve libros salió de las instalaciones del semanario del que era fundador. Su cuerpo recibió 12 impactos de bala y sus asesinos, identificados con el narco, robaron los documentos que traía ese día, así como su computadora y su teléfono celular.

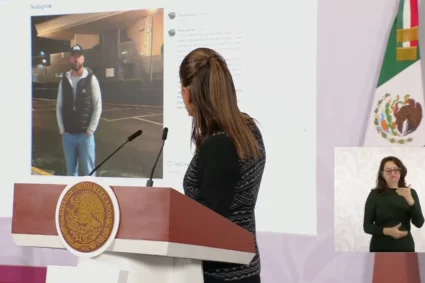

El nuevo reporte de Citizen Lab también demuestra que las autoridades presuntamente a cargo del software espía, cuya venta sólo está permitida a gobiernos según la compañía NSO Group, siguieron utilizando el virus intrusivo dos meses después de la primera denuncia pública que se presentó por el uso ilegal de Pegasus.

El 11 de febrero del 2017 Citizen Lab dio a conocer el uso del software intrusivo contra tres activistas por el derecho a la salud y a favor de imponer un impuesto a los refrescos, una lista que ha ido aumentando hasta llegar a 24 objetivos civiles, entre los que se encuentran la periodista Carmen Aristegui y su hijo Emilio; los abogados del Centro de Derechos Miguel Agustín Pro Juárez y hasta los integrantes del Grupo Interdisciplinario de Expertos Internacionales (GIEI) que coadyuvaron en el caso Ayotzinapa.

R3D y Citizen Lab destacaron que este reporte confirma que el software se utilizó en coyunturas que involucran al gobierno federal, puesto que representantes de la Agencia de Investigación Criminal (AIC) se encontraban en Culiacán, Sinaloa, para indagar el asesinato de Javier Valdez.

En ningún caso se conocen autorizaciones judiciales para espiar los aparatos telefónicos de los afectados.

Aun cuando la PGR es la única dependencia del gobierno federal en la que se ha comprobado la adquisición de Pegasus, Aristegui Noticias documentó que también la Secretaría de la Defensa Nacional (Sedena) y el Centro de Investigación en Seguridad Nacional (CISEN) han destinado casi 500 millones de pesos para actualizar el malware y escalar sus capacidades de espionaje.

OPERADORES DE PEGASUS USAN A CÁRTEL COMO GANCHO

Entre el crimen de Javier Valdez y los ataques con Pegasus al teléfono de Andrés Villarreal, uno de sus colaboradores más cercanos, pasaron solamente dos días, ya que entre el 17 y 26 de mayo fue blanco de cuatro intentos de espionaje mediante mensajes de texto con enlaces para supuestos contenidos noticiosos, que en realidad lo dirigían a dominios utilizados por NSO Group, la empresa de origen israelí que posee el software intrusivo.

Una de las alertas enviadas al teléfono del periodista sinaloense lo invitaba a caer en la trampa con el siguiente texto: “El CJNG [Cártel Jalisco Nueva Generación] habría sido el responsable de la ejecución del periodista en Culiacán. Ver nota:”

Este mensaje iba acompañado de una liga maliciosa atribuida al servicio de UNO Noticias, correspondientes a este servicio informativo operado por Telcel. Sin embargo, en realidad enviaba a uno de los dominios usados por la infraestructura de NSO Group para infectar los teléfonos de sus víctimas.

Andrés Villarreal recibió otros tres mensajes los días 19, 24 y 26 de mayo del 2018. Uno de estos aparentaba ser de una relación de pareja que había tenido, mientras que otro lo pretendió enganchar con una falsa nota del diario La Jornada, medio para el que Javier Valdez trabajaba como corresponsal en Sinaloa.

El director de Ríodoce, Ismael Bojórquez, recibió dos mensajes el 26 de mayo. En el primero, se suplantaba nuevamente a UNO Noticias y se incluía un enlace dañino al sitio animal-politico(.)com, un dominio que falsifica la identidad del portal Animal Político y que el pasado 18 de septiembre fue identificado por Citizen Lab como parte de la infraestructura de Pegasus y NSO Group en México.

El segundo mensaje recibido por Villarreal incluía un enlace a una supuesta foto de una relación de pareja, mientras que el tercero intentaba engañar al periodista con un aparente retiro de una tarjeta de crédito por más de 20 mil pesos.

El cuarto mensaje que recibió Villarreal, enviado el 26 de mayo, citaba una supuesta noticia del diario La Jornada acerca de las torpezas de la PGR en el manejo del caso Valdez.

Bojórquez recibió un mensaje idéntico para tratar de captar su atención: “La Jornada: Más torpezas de la PGR en Investigación del caso Javier Valdez. Ver Nota:”.

La Red por los Derechos Digitales, Social TIC, Artículo 19 y Citizen Lab afirman en su reporte que las “estrategias de ingeniería social”, o diseño de los mensajes para captar la atención de las víctimas, ya se habían documentado en otros informes de #GobiernoEspía, por lo que se consolida la tesis de que se trata de los mismos operadores a quienes se atribuyen otros intentos de infección contra periodistas, defensores de derechos humanos y los diplomáticos del GIEI.

“El uso de infraestructura común, así como el método de infección y su uso en coyunturas que afectan al gobierno federal saliente, sugieren un atacante común en los casos documentados en los últimos dos años”, concluye el informe.

Hasta el momento, ni la empresa israelí NSO Group, que diseñó y vende el programa de espionaje solamente a gobiernos, según sus propias declaraciones; ni el gobierno mexicano que lo tiene en su poder, han trabajado para esclarecer el caso y por el contrario, ocultan información a los abogados de las partes que presentaron denuncias por el espionaje ilícito de sus teléfonos celulares.

Citizen Lab también ha documentado el mal uso del software espía contra disidentes en Medio Oriente.