La violación de los datos Mossack Fonseca (MF), también conocido como documentos de Panamá, es la mayor violación de los datos a periodistas en la historia e incluye más de 4,8 millones de correos electrónicos. Ayer se rompió la historia que corría MF WordPress con una versión vulnerable de Revolución deslizante y el servidor de WordPress estaba en la misma red que los servidores de correo electrónico cuando se produjo la infracción.

Hoy se dará a conocer nueva información que describe cómo los atacantes pueden haber incumplido los servidores de correo electrónico a través de MF WordPress y Revolución Slider. También vamos a resumir a continuación la forma en que probablemente tuvieron acceso a los documentos del cliente a través de Drupal. Estamos rompiendo la historia de hoy sobre la relación entre WordPress y el servidor de correo electrónico de MF. La historia de Drupal ya ha sido cubierto a principios de esta semana en los medios de comunicación por Forbes (véase más adelante), pero estamos proporcionando algunos datos para apoyarlo.

¿Cómo se cortaron de correo electrónico

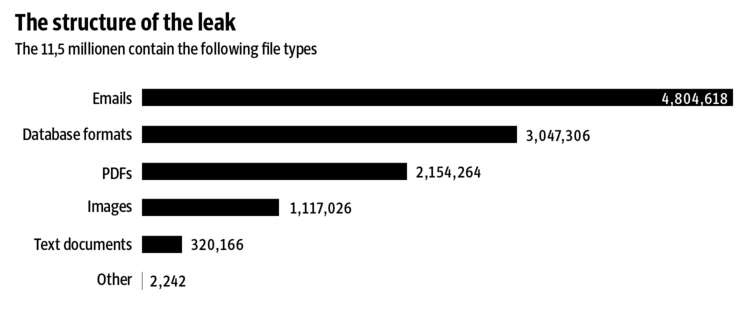

Según Süddeutsche Zeitung , la publicación alemana que originariamente recibió la fuga de documentos de Panamá, esta es la ruptura de la estructura de datos de los documentos de Panamá:

Fuente: Süddeutsche Zeitung

El correo electrónico es, con mucho, la mayor parte de los datos en la brecha MF. La semana pasada MF envió un correo electrónico a sus clientes diciendo que había experimentado el acceso no autorizado de sus servidores de correo electrónico, lo que confirma que los servidores fueron comprometidos y dejando claro que esto era en realidad un truco.

Ayer mostramos cómo trivialmente fácil que era para introducirse en el sitio web de MF WordPress a través de la versión vulnerable de la Revolución deslizante que estaban corriendo .

Una vez que se accede a un sitio web de WordPress, puede ver el contenido de wp-config.php que almacena las credenciales de base de datos de WordPress en texto claro.El atacante habría utilizado esto para acceder a la base de datos.

La investigación de nuestra analista de muestra que se está ejecutando www.mossfon.com dos plugins, además de Revolución deslizador:

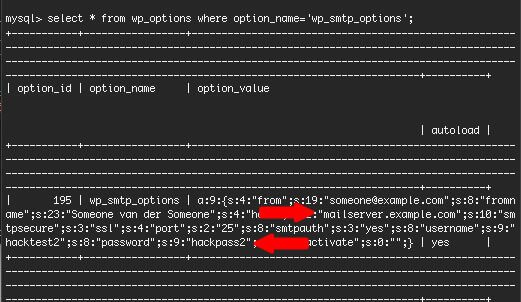

MF se ejecuta el plugin WP SMTP que le da la capacidad de enviar correo desde su sitio web a través de un servidor de correo. Esta dirección de correo electrónico del servidor plugin almacena y al acceso de información en texto plano en la base de datos de WordPress. La información de acceso almacenada es un inicio de sesión SMTP del servidor de correo para el envío de correo electrónico. Aquí está una captura de pantalla que muestra la información de acceso para este plugin que aparece en una base de datos como texto sin formato en uno de nuestros servidores de prueba:

Como se puede ver arriba, una vez que un atacante tuvo acceso a WordPress, el archivo wp-config.php que contiene las credenciales de base de datos y la base de datos de WordPress, que pueden ver la dirección del servidor de correo y un nombre de usuario y contraseña para iniciar sesión y comenzar para enviar correo electrónico. También habrían tenido todo lo demás privilegios se otorgan a esa cuenta.

MF también están corriendo el plug-in Easy Mail Boletín ALO que proporciona una funcionalidad de gestión de listas. Una de las funciones que proporciona es recibir mensajes devueltos desde un servidor de correo y eliminar automáticamente los correos rebotados de la lista de suscriptores. Para ello, el plugin necesita acceso para leer mensajes de correo electrónico desde el servidor de correo electrónico. Este plugin también almacena la información de inicio de sesión del servidor de correo electrónico en la base de datos de WordPress en texto sin formato. En este caso, la información de inicio de sesión proporciona la capacidad de recibir correo a través de POP o IMAP del servidor de correo. La siguiente captura de pantalla muestra cómo este plugin almacena la información de inicio de sesión del servidor de correo electrónico:

Una vez que el atacante también tuvo acceso a estos datos, después de obtener acceso a la base de datos de WordPress a través Revolución deslizante, habrían podido inscribirse en el servidor de correo electrónico y serían capaces de leer los mensajes de correo electrónico a través de POP o IMAP.

Para resumir el movimiento de los atacantes

Creemos que es probable que un atacante tuvo acceso a la página web de MF WordPress a través de una conocida vulnerabilidad Revolución Slider. Esta vulnerabilidad es trivialmente fácil de explotar como lo demostramos en nuestra investigación dado a conocer ayer.

Esto les habría dado acceso a la base de datos de WordPress. La investigación que ha publicado hoy muestra que MF se están ejecutando dos plugins adicionales que almacenan información de acceso a su servidor de correo electrónico en texto sin formato en la base de datos. El atacante habría leído esta información de la base de datos de WordPress y lo utilizó para obtener acceso al servidor de correo electrónico.

¿Se hacen cumplir el principio de privilegio mínimo?

Uno de los conceptos clave en la seguridad de la información es el principio del mínimo privilegio. Por ejemplo: Las cuentas de usuario sólo debe tener el acceso que necesitan para hacer su trabajo. ¿Se MF configurar los plugin de WordPress cuentas de correo electrónico de modo que sólo podían recibir rebotes y enviar correos electrónicos basados en la web?

Es fácil de imaginar en una empresa con clientes de alto potencia, la misma cuenta que utiliza un gestor de relaciones con los clientes también se utiliza para enviar mensajes de correo electrónico de la lista. Esto garantizaría que el administrador ve todas las respuestas en su bandeja de entrada. Si ese fuera el caso, el atacante habría tenido acceso a la cuenta de correo electrónico de un funcionario superior cuando robaron estas credenciales del servidor de correo electrónico.

Como probablemente los atacantes tuvieron acceso a documentos de la empresa cliente

Voy a resumir brevemente cómo los atacantes probablemente tuvieron acceso a los documentos de los clientes corporativos como PDF. Según el sitio web del portal del cliente Mossfon en https://portal.mossfon.com/ , “El Portal de Información del Cliente Mossfon es una cuenta en línea segura que permite acceder a su información corporativa en cualquier lugar y en todas partes, con actualizaciones en tiempo real de su solicitud en curso. “.

El portal de clientes de MF que proporciona acceso a los clientes de datos se ejecuta (y sigue funcionando) una versión de Drupal que cuenta con más de 23 vulnerabilidades .Esta versión fue responsable de ” Drupageddon “, una piratería masiva de sitios Drupal.Este enlace a cambios de Drupal mossfon.com muestra que están aún en marcha una vieja versión vulnerable de Drupal. Aquí hay una captura de pantalla:

Entrar en este sistema ni siquiera pondría a un analista de seguridad principiante. Una vez que un atacante comprometer el sistema de permisos de acceso de cliente, que se alimenta de Drupal, habrían derrotado a ningún control de acceso y podrían acceder a toda la información corporativa del cliente. Creemos que esto es un vector de probabilidad utilizado para robar del cliente PDF y otros documentos. La debilidad en el sitio web de Drupal de MF fue cubierto por primera vez por fortuna a principios de esta semana.

Conclusión

Ayer demostrado que Mossack Fonseca tenía una vulnerabilidad Revolución deslizante en su sitio de WordPress que probablemente dio un atacante el acceso inicial a sus sistemas incluyendo su base de datos de WordPress. Hoy hemos demostrado cómo el atacante podría moverse de su instalación de WordPress en sistemas de correo electrónico de MF y comenzar a poner en peligro de correo electrónico que se formó el grueso de la violación de los datos en los documentos de Panamá.